دسترسی غیرمجاز لبه شبکه های IIoT

شبکه اینترنت اشیا که به نسبت کاربرد و هدف، در مساحت های گوناگونی استفاده می شود، دارای حسگرهایی که ستون فقرات این نوع بستر هستند می باشد. جهت بررسی دسترسی های غیرمجاز در لبه های شبکه های IIoT، راهکارهای متنوعی وجود دارد. سفر دیتا با شروع از حسگر تا مرحله ارسال و نهایتا قرارگیری در درون سرورها جهت پردازش ، ذخیره سازی و البته تحلیل و آنالیز شناخته می شود. خطرات متعددی در این فرایند متوجه داده ها می باشد ازجمله؛ سرقت فیزیکی حسگر، اختلال در زمان ارسال داده از حسگر در بستر شبکه به سمت سرور، شنود بخشی از شبکه، دسترسی غیرمجاز به داده در سمت سرور ومواردی از این دست که غیرقابل انکار هستند. در نگاهی دیگر به این فرایند می توان امور تحلیل داده ها جهت تشخیص خرابکاری را در لبه شبکه انجام داد بدون اینکه نیاز به صرف زمان و البته هزینه برای این کار در سمت سرور باشد.

بیان مساله

بستر شبکه های توزیع شده مملو از دستگاه های اکتیو و پسیو می باشد. توزیع شده بودن یک سیستم ، عوامل آنرا از نیاز و وابستگی به نقطه مرکزی آسوده می کند اما از طرفی مساله امنیت و درجه اطمینان از حفظ محرمانگی داده ها همچنان پابرجا خواهد بود. کیفیت سرویس در این بسترها را می توان با فاکتورهایی مانند تاخیر در دریافت و ارسال، میزان پهنای باند مفید، ترافیک روان و البته درجه اعتماد به این شبکه ها سنجید. غیرقابل انکار است که در شبکه های متمرکز وجود یک نقطه مرکزی بنام سرور جهت پردازش و ذخیره سازی ضروری است ولی آیا وجود تجهیزات اکتیوی مانند سرورها و دیواره های آتش محافظ آنها؛ آسودگی خیال صاحبان شبکه را به ارمغان آورده است؟ در اینجا آسودگی خیال از جنبه دسترسی های غیرمجاز در لبه شبکه های توزیع شده ای مانند IIoT است.

سوالات و فرضیات

هر سرور توانایی مدیریت چه میزان از این داده های تولیدی را دارد؟

درصورت اتخاذ تدابیر شدید امنیتی در سمت سرور، مسیر ارتباطی بین داده تولید شده در بستر IoT که اغلب زمین/ خاک و هوا است و سرور چطور امن شود؟

امن کردن داده در سمت حسگرها خیال صاحبان داده را بابت عدم دسترسی شخص ثالث به داده فراهم خواهد کرد؟

آیا پروتکل های امنیتی مربوط به بسترهای اینترنت اشیا پاسخگوی نیاز کیفیت سرویس از منظر امنیت می باشند؟

آیا حسگرها توان انجام و مدیریت چنین سطحی از امن سازی روی داده تولیدی را دارند؟

سوالاتی از این دست باعث شده بخشی از پژوهش حوزه امنیت داده بر روی تکنولوژی های بین راهی معطوف شود! راهکاری که باعث معرفی لبه شبکه شد. درواقع تکنولوژی CDN که شبکه هایی مبتنی بر محتوا جهت نگهداری و فراهم نمودن کیفیت سرویس در فواصل جغرافیایی تعریف شده است، نمایی از استفاده و بهره مندی از لبه شبکه با تجهیزاتی بعنوان سرورهای آینه ای و یا همان سرور پشتیبان می باشد. وقتی فاصله بین حسگر و سروری که داده این حسگر را در خود نگهداری، پردازش و تحلیل خواهد کرد زیاد باشد، همین مسافت می تواند بزرگترین تهدید کلان داده به شمار رود. چرا که فاصله زمانی عبور کلان داده از حسگر تا سرور طولانی خواهد شد که مشکلاتی از قبیل از دست رفتن ارتباط، گم شدن بسته، دیر رسیدن و یا نرسیدن بسته و…به دنبال خواهد داشت.

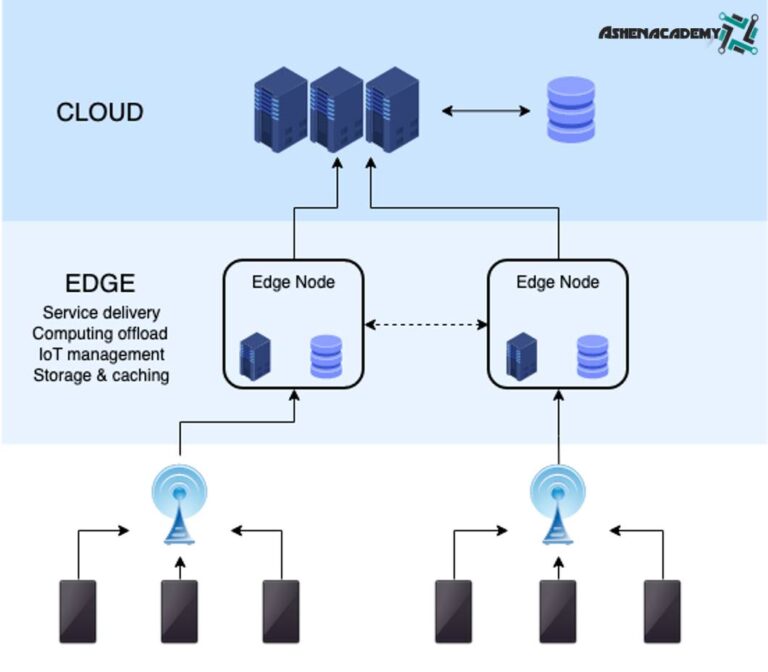

از اینرو در معماری های جدید، از طراحی شبکه بصورت سلسله مراتبی با تکیه بر محاسبات لبه بحث می شود.

معماری سلسله مراتبی:

در این نوع معماری همانطور که از نامش پیداست، سطوح مختلفی از اجزای شبکه با محوریت خدمت رسانی به کاربر/ شیئ ایجاد می شوند.

سطح اول: سنسورها و محرک ها

پایه ای ترین سطح را حسگرها تشکیل می دهند، در برخی موارد ، یک سنسور ممکن است شرایط یا رویدادی را تشخیص دهد که نیاز به پاسخ تقریباً فوری دارد تا محرک بتواند اقدامات بهبودی را در زمان واقعی انجام دهد ، برای مثال ، تنظیم میزان جریان سیال یا حرکات یک ربات صنعتی. در این شرایط ، تأخیر بسیار کم بین سنسور و محرک تجزیه و تحلیل / راه اندازی مورد نیاز است. برای جلوگیری از تأخیر رفت و برگشت داده ها به سرور ، تجزیه و تحلیل داده ها برای تعیین خرابی و ارسال کنترل به یک شی ، این پردازش مهم در نزدیکی فرآیند کنترل انجام می شود. این پردازش می تواند توسط سیستم روی دستگاه ماژول هایی مانند Digi Connect Core و یا یک مسیریاب همراه به کمک زبان اسکریپت نویسی پایتون انجام شود.

سطح دوم: دروازه ای برای انتقال داده حسگر

یک سیستم جمعاوری داده (DAS) داده های خام حسگرها را جمع آوری کرده و از قالب آنالوگ به دیجیتال تبدیل می کند. سپس DAS داده ها را قبل از ارسال از طریق درگاه اینترنت از طریق WAN های بی سیم (مانند Wi-Fi یا ( Cellular یا WAN های سیمی برای مرحله بعدی پردازش ، جمع و قالب بندی می کند.

در این مرحله ، حجم داده ها در حداکثر حد خود است. مقادیر می تواند بسیار زیاد باشد ، به خصوص ، به عنوان مثال ، در یک کارخانه که صدها سنسور ممکن است به طور همزمان داده جمع کنند. به همین دلیل ، داده ها نیز فیلتر شده و در اندازه مطلوب برای انتقال فشرده می شوند.

سطح سوم: پیش پردازش در لبه

هنگامی که داده های اینترنت اشیا دیجیتالی و جمع شد ، برای کاهش بیشتر حجم داده ها قبل از رفتن به مرکز داده یا ابر ، به پردازش نیاز دارد. دستگاه لبه ممکن است برخی از تجزیه و تحلیل ها را به عنوان بخشی از پیش پردازش انجام دهد. یادگیری ماشینی می تواند در ارائه بازخورد به سیستم و بهبود روند کار به طور مداوم ، بدون انتظار برای بازگشت دستورالعمل از مرکز داده یا ابر شرکت ، در این مرحله بسیار مفید باشد. پردازش این نوع معمولاً در دستگاهی در محلی نزدیک به محل قرارگیری سنسورها انجام می شود ، مثلاً در کمد سیم کشی در محل.

سطح آخر یا بالاترین سطح، سرورها

در مرحله 4 ، می توان سیستم های قدرتمند IT را برای تجزیه و تحلیل ، مدیریت و ذخیره ایمن داده ها تحمیل کرد. این امر معمولاً در مرکز داده شرکتی یا در فضای ابری صورت می گیرد ، جایی که داده های سایتهای مختلف / سنسورها می توانند با هم ترکیب شوند تا تصویری گسترده تر از سیستم کلی اینترنت اشیا فراهم کنند و بینش عملیاتی را به مدیران IT و کسب و کار ارائه دهند. یک شرکت ممکن است در جغرافیای مختلف فعالیت داشته باشد و داده های اینترنت اشیا را می توان برای شناسایی روندها و الگوهای اصلی یا تشخیص ناهنجاری ها تجزیه و تحلیل کرد.

سناریو

پروژه سنجش آب و هوای منطقه ای را درنظر بگیرید. سنسورهایی در مکان های مهندسی شده قرار گرفته اند. بورد این سنسورها جهت جذب اطلاعاتی از قبیل دما و فشار هوا، میزان سرعت باد و میزان رطوبت هوا در فواصل زمانی مشخص برنامه نویسی شده اند . سنسورها دیتا را جذب کرده و براساس آدرس آی پی[1] سرور که در آن نگاشت شده است، از طریق کانال ارتباطی بی سیم به اولین ایستگاه پایه ارسال می شوند. سپس طبق مسیری که برایش تعریف شده است به سمت سرور فوروارد می شود. در سرور، یک API جهت دریافت داده تعریف شده است که آنها را ذخیره و پردازش می کند (البته بر اساس نوع پروژه و فریمورک موجود، این عملیات می تواند برعکس هم باشد یعنی ابتدا پردازش و سپس ذخیره)

این نمای کلی برای اینترنت اشیا صدق می کند و زمانی که صحبت داده های کلان در حوزه اینترنت اشیای صنعتی[2] می شود این مراحل کمی پیچیده می شوند چرا که در پروژه ای با حجم زیادی از داده واقعی ، حمل و نقل این داده ها از هر نظر حائز اهمیت می شود. امنیت، سرعت، محل ذخیره سازی، الگوریتم های پردازشی، الگوریتم ها و متدهای تحلیل و…ده ها فاکتور مهم دیگر باید بررسی گردد.در ادامه به بررسی بیشتر این موضوع می پردازیم.

کاربرد تکنیک های هوش مصنوعی در محاسبات لبه

در کاربردهای بی درنگ[1] دیتا بلافاصه پس از تولید باید مورد پردازش قراربگیرد. و سپس از نتایج حاصله باید رویدادی رخ دهد. رویدادهای احتمالی ولی غیرقابل انکار از قبیل : سرعت پردازش، تاخیر در زمان ارسال، تاخیر زمان پردازش، از دست رفتن داده در فرایند، ذخیره سازی امن، صحت داده ها وغیره. برای حل این چنین مشکلاتی راهکارهایی ارایه می شود.

برای حل مشکل از بین رفتن احتمالی داده در زمان ارسال ۲ راهکار وجود دارد اولی کم کردن فاصله بین گره حسگر و سرور که مسلما همیشه امکانپذیر نیست .دومی افزایش تعداد سرورهای پردازش داده ها (Replication)و نزدیک کردن آنها به محل جذب دیتا. بدین صورت می توان بخشی از محاسبات مربوط به داده های دستگاه ها و سنسورها را در فضایی بین گره های حسگر و سرورها انجام داد. این عملیات و تعدادی امور مربوطه دیگر محاسبات لبه(Edge Computing) خوانده می شود. بدین ترتیب بخشی از فرایند پردازشی داده از هر نوع و پروژه ای در سمتی غیر از سمت کاربر و سرور انجام می گیرد که فوایدی مانند افزایش سرعت پردازش وکاهش ترافیک ورودی در سمت سرور ابری دارد. اینجاست که می توان از تکنیک های هوش مصنوعی جهت تحلیل دسترسی های غیرمجاز داده ها در لبه استفاده کرد. به این معنی که بجای ارسال داده به سمت سرور نهایی، از تجهیرات موجود در لبه استفاده گردد تا دیتا مورد آنالیز قرار گرفته و پس از پالایش به سمت سرور ارسال گردد.

امنیت در لبه

امنیت مفهوم مهمی است که می تواند از زوایای مختلف مورد بررسی قرار گیرد. اگرچه انتظار داریم که برنامه های اینترنت اشیا از استراتژی امنیتی قوی سیستمی برخوردار باشند ، اما ایمن سازی سیستم های اینترنت اشیا هنوز هم یک چالش است. برخی از دیدگاه ها برای بررسی چالش های امنیتی اینترنت اشیا وجود دارد مانند User-Centric ، Edge-Centric ، Device-Centric که به ترتیب به معنی برقراری امنیت در سطح کاربر، سطح لبه و همچنین در سطح دستگاه است. در ادامه به بررسی امنیت سطح لبه می پردازیم.

فاکتورهای زیادی برای غلبه بر چالش های امنیتی اینترنت اشیا وجود دارد مانند محدودیت منابع و طراحی نا امن بستر. از نظر سازمانها باید برخی از مکانیسم های امن از جمله الگوریتم های امنیتی پیشرفته وجود داشته باشد مانند:کنترل دسترسی بر پایه ویژگی های تعریف شده- احراز هویت امضاهای گروهی -رمزنگاری همومورفیک و راه حل های مبتنی بر کلید عمومی. این مکانیسم ها رخنه های امنیتی مربوط به دیتای سنسورها را از نظر دسترسی های داده شده به کاربران مجاز جهت اعمال تغییرات، دسترسی های مجاز برای کاربران غیر مدیر، رمزنگاری های انجام یافته روی داده های تولیدی تا ارسال، شنودهای غیرمجاز، تغییر آدرس مجاز به یک آدرس غیرمجاز، دستکاری در فایروال و….بررسی می کنند.

با تکیه بر این موارد به نظر می رسد طراحی و معماری شبکه های اینترنت اشیا با مرکزیت لبه از نظر امنیتی بهینه تر است. چرا که در لایه لبه منابع بیشتری جهت انجام محاسبات پیچیده مانند رمزنگاری و کنترل دسترسی مبتنی بر خصوصیات وجود دارد. علاوه بر این، چون لایه لبه از نظر فیزیکی به دستگاه های سنسوری نزدیک است، در کاربردهای بی درنگ بسیار حایز اهمیت است. امکان ذخیره داده ها در لایه لبه مزید علت است بر این نتیجه گیری که تصمیم گیری های امنیتی به مراتب بهتر در این مرحله و سطح انجام می گیرد. بطور مثال با وجود تولید آنی کلان داده ها، لبه می تواند تداخل ورود و خروج را کارآمدتر تشخیص دهد. موضوعی که اهمیت زیادی دارد توانایی مانیتورینگ حرکت دستگاه های موبایل و بررسی ارتباط امن آنها در لایه لبه است.

معماری های جامع امنیتی در لایه edge

در حوزه بررسی و تحقیق در مورد دسترسی غیرمجاز لبه شبکه IIoT معماری هایی با توجه به ماهیت این نوع شبکه ها ارائه شده است:

معماری اول: با مرکزیت کاربر (رضایت کاربر یکی از جنبه های مهم موفقیت شبکه IoT در مقیاس دسترسی اینترنتی است. در واقع این شانس را به کاربران میدهد که به منابع بسیار زیادی از طریق ترمینالهایی نظیر pcها-گوشی های هوشمند- تلویزیون های هوشمند- دسترسی پیداکنند جذاب ترین ویژگی های کابردی های iot دسترسی پذیری فراگیر وراحت به منابع است ولی وقتی صحبت ازامنیت میشود دو مورد در نظر گرفته میشود:

1-یوزر ممکن نیست همیشه ازیک دستگاه امن و مطمین لاگین کند.

2-خیلی از کاربران عادی دانش کافی از مدیریت موثر امنیت ندارند.

پروژه های مرتبط

۲ پروژه با نام های EDGE SEC و RESIOT در زمان نگارش این مقالات معرفی شده بود..

در مدل EDGE SEC در واقع ماژول هایی برای پشتیبانی امنیتی وجود دارند. ماژولی برای مدیریت پروفایل، ماژول تحلیل امنیت از نظر دستگاه، ماژول شبیه سازی امنیت، ماژول هایی برای نگاشت پروتکل ها و همچنین هندل کردن درخواست ها. درابتدا هردستگاه در ماژول مدیریت پروفایل رجیستر میشود سپس اطلاعات هردستگاه ذخیره شده و نیازمندی های امنیتی شناسایی میشود. سپس در ماژول تحلیل امنیت، امنیت زیر سیستم iotخاصی با توابعی سرکشی شده و وابستگی های امنیتی دستگاه های رجستر شده را آنالیز میکند و تصمیم میگیرد در کجا توابع امنیتی را مستقر کند. در ماژول نگاشت پروتکل ،پروتکل های امنیتی مناسب از کتابخانه پروتکل های هردستگاه خاص iotکه اولا پروفایل امنیتی دارد ومنابع مارا فراهم میکند ؛ انتخاب میشود. ماژول شبیه سازی امنیت نتایج نفوذهای بحرانی را قبل از اینکه واقعا رخ دهد جهت محافظت از سیستم فیزیکی شبیه سازی می کنند. سایر اجزا توابعی مثل همکاری ماژول های مختلف جهت کار را فراهم میکنند. تمامی این ماژول هاه با هدف غیرفعالسازی دسترسی غیرمجاز لبه شبکه IIoT معرفی و استفاده شده اند.

جمع بندی

با کمک تکنیک های یادگیری ماشین و پیاده سازی الگوریتم های شبکه های عصبی مصنوعی می توان در لبه، هر داده ای که از سنسور رسیده را مورد آنالیز قرار داد. البته اگر سنسورها توان عملیاتی قابل قبولی برای اعمال تکنیک های هوش مصنوعی را داشته باشند همین موارد آنجا هم انجام می شود ولی به دلیل محدودیت در دستگاه های فیزیکی حسگری، این عملیات در دستگاه های اکتیو موجود در لبه انجام می شود. در نگاهی عمیق می توان ویژگی های مهم هر سنسور را که مسلما با الگوریتم های رمزنگاری بصورت کدشده به سمت لبه ارسال می شوند، از ویژگی های غیر مهم تفکیک نمود و سپس با فهم ردپای دستکاری داده ها ( تاخیر در دریافت، اضافه شدن نشانه، شنود، ارسال درخواست های پی در پی به سرور، تغییر آدرس آی پی و….) این احتمالات به ماشین یاد داده شده و در نتیجه تمام آنالیز تا قبل از رسیدن به سرور انجام می گیرد. سرور به دلیل ارزش مالی و البته اطلاعاتی که درونش نهفته است باید کمترین تعامل با هرگونه ورود و نفوذ غیرمجاز را داشته باشد ومنابع آن جهت ذخیره سازی و پردازش داده ها استفاده گردد.