بررسی دسترسی غیرمجاز لبه شبکه های IIoT – (۳ راهکار)

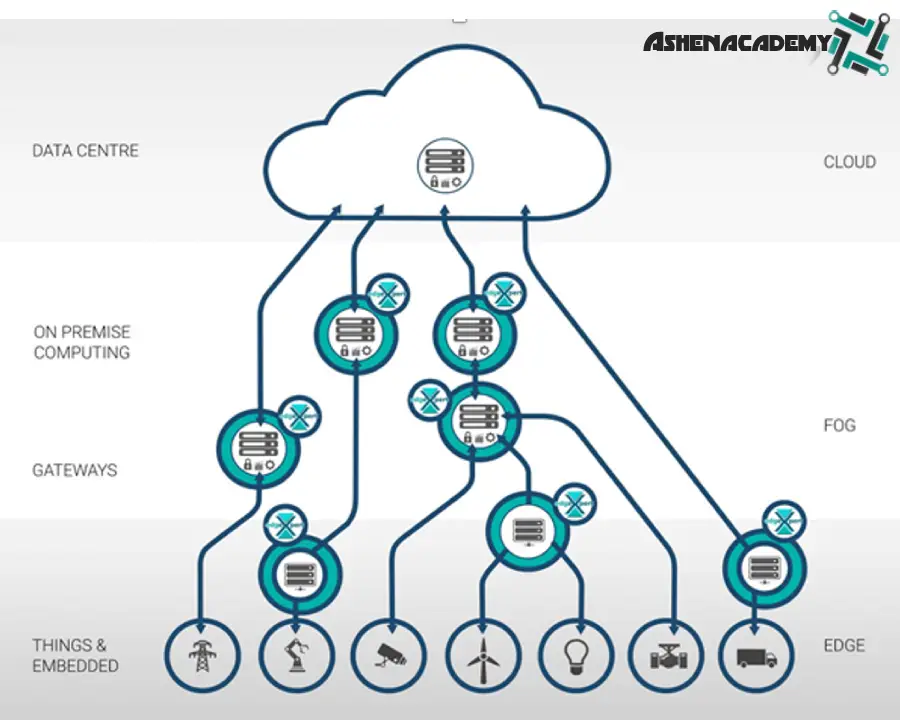

شبکه اینترنت اشیا که به نسبت کاربرد و هدف، در مساحت های گوناگونی استفاده می شود، دارای حسگرهایی که ستون فقرات این نوع بستر هستند می باشد. جهت بررسی دسترسی های غیرمجاز در طول سفر داده های تولیدی توسط حسگرها، راهکارهای متنوعی وجود دارد. این سفر با شروع از حسگر تا مرحله ارسال و نهایتا قرارگیری در درون سرورها جهت پردازش ، ذخیره سازی و البته تحلیل و آنالیز شناخته می شود. خطرات متعددی در این فرایند متوجه داده ها می باشد ازجمله؛ سرقت فیزیکی حسگر، اختلال در زمان ارسال داده از حسگر در بستر شبکه به سمت سرور، شنود بخشی از شبکه، دسترسی غیرمجاز به داده در سمت سرور ومواردی از این دست که غیرقابل انکار هستند. در نگاهی دیگر به این فرایند می توان امور تحلیل داده ها جهت تشخیص خرابکاری را در لبه شبکه انجام داد بدون اینکه نیاز به صرف زمان و البته هزینه برای این کار در سمت سرور باشد.

بررسی تکنولوژی بلاکچین در امنیت داده های تولیدی توسط سنسورهای اینترنت اشیا

بلاکچین یک سیستم ثبت دیجیتال است که با پتانسیل خود در شبکه های IoT تراکنشها و داده ها را به صورت زنجیره ای از بلاکها ذخیره میکند که با یکدیگر مرتبط هستند و از روشهای رمزنگاری برای حفظ امنیت داده های تولیدی توسط سنسورهای اینترنت اشیا استفاده میکند. بلاکچین میتواند برای ایجاد اعتماد، شفافیت و حفاظت از دادهها در شبکههای اینترنت اشیا مفید باشد.

بررسی اینترنت اشیا در صنعت (IIoT)

اینترنت اشیا در صنعت با پیشرفت مرزهای تکنولوژی؛ به نظر میرسد مرزهای نیازهای انسان هم جابجا شده است.یعنی ظاهرا نیازهای ما پتانسیل ان را دارند که بطور واقع بینانه ای وابسته به تکنولوژی باشند! به همین دلیل اتصال دستگاه های ریز و درشت به همدیگر -در یک حوزه و برای یک هدف خاص-با کمک اینترنت […]